Resolver los problemas de hardware y software que presentan tus equipos de computo

miércoles, 4 de diciembre de 2019

jueves, 10 de octubre de 2019

Como afecta el software pirata

En muchas ocaciones queremos usar el último programa para

nuestra computadora o equipo.

Ya sea para poder mantenernos actualizados o porque tiene nuevas

herramientas que nos ayudan a realizar mejor nuestro trabajo. Sin embargo, vemos los precios y pensamos es un robo

lo que hacen los fabricantes de software pues están muy caros sus productos. O Bien

decimos para que pagar si lo puedo encontrar “gratis”

en internet.

Las empresas de software tienen que emplear una gran cantidad

de dinero para poder desarrollar los diferentes programas que son necesarios en

nuestros equipos ya sean de escritorio o móviles, y aunque no los excuso en sus

precios si valoro la confiabilidad y seguridad de trabajar con herramientas que

me permita desarrollar mejor mis diferentes actividades.

Las pérdidas sufridas como resultado de la piratería de

software afectan directamente la rentabilidad de la industria del software.

Debido al dinero perdido por los piratas, los editores tienen menos recursos

para dedicar a la investigación y el desarrollo de nuevos productos, tienen

menos ingresos para justificar la reducción de los precios del software y se

ven obligados a pasar estos costos a sus clientes. En consecuencia, los

editores de software, desarrolladores y proveedores están tomando medidas serias

para proteger sus ingresos.

El uso de software pirateado también es riesgoso para los

usuarios. Además de las consecuencias legales del uso de software pirateado,

los usuarios de software pirateado también pierden algunos beneficios

prácticos. Aquellos que usan software pirata:

Aumente las posibilidades de que el software no funcione

correctamente o falle por completo;

Perder el acceso a atención al cliente, actualizaciones,

documentación técnica, capacitación y corrección de errores;

No tienen garantía para protegerse;

Aumentar su riesgo de exposición a un virus debilitante que

puede destruir datos valiosos;

Puede encontrar que el software es en realidad una versión

desactualizada, una versión beta (prueba) o una copia que no funciona;

Están sujetos a multas significativas por infracción de

derechos de autor; y

Riesgo potencial de publicidad negativa y vergüenza pública

y privada.

También vale la pena señalar que el uso de software

pirateado también aumenta los costos para los usuarios legítimos, lo que brinda

a los usuarios legítimos una razón más para ayudar a combatir la piratería al

informar a SIIA aquellas organizaciones e individuos que no están

"cumpliendo con las reglas".

Hace un tiempo me toco ver como el uso de programas piratas afecto

directamente al usuario.

El instalo un programa que consiguió de manera gratuita en una

web de descargas, como es típico instalo el programa sin sospechar nada. Y utilizo

su “programa” para realizar la labor deseada. Un mes después empezó a notar

sospechosa su maquina, al empezar a revisarla se encontró que el equipo tenía

una conexión de tipo VPN para acceder remotamente a su computadora, más de una cuenta de

usuario, varios de sus archivos habían sido copiados y borrados posteriormente, así

como un intrusión y escaneo de los diferentes dispositivos en su red por si fuera poco le realizaron una apertura de puertos en su módem de internet.

Muchos pensaran que tonto es esto, yo puedo ejecutar

programas gratuitos sin infectarme, pues me temo decirles que nadie esta exento

de sufrir un ataque por un ciberdelincuente, pues el programa que descargas

para su uso se instala de manera habitual y el programa malicioso se ejecuta de

manera oculta sin que uno se de cuenta. Incluso en las instrucciones de

(hactivar) el programa te indica siempre deshabilita tu antivirus porque si no

te elimina el archivo. Esto es similar a que un ladrón te diga apaga la

alarma de tu carro o quítale los seguros para que puedas dejar tu carro afuera

de tu casa.

Aunque como se menciono en un principio un software puede

ser algo costoso, debemos evaluar los verdaderos riesgos que implica usar

software pirata. Siempre hay alternativas que nos permitan tener el programa

que queremos instalado en nuestro equipo o bien podemos echar mano del software

libre.

Para mayores informes puedes consultar en www.siacti.com.mx

miércoles, 18 de septiembre de 2019

La diferencia entre tóner original, tóner remanufacturado y tóner compatible

Al adquirir una impresora laser has dado un paso correcto para la impresión

a un coste menor.

Dependiendo el modelo de tu equipo tendrá la capacidad de poder

imprimir la cantidad de hojas que te permita.

Algunos equipos pueden imprimir unas 1000 hojas por un cartucho

hasta 12 mil o mas dependiendo el tamaño de tu impresora, pero que pasa con el

costo de sus consumibles esto sin duda deja muchas dudas a la hora de comprar

los cartuchos que te servirán para imprimir.

Antes que nada, conozcamos un poco nuestros cartuchos para saber

que cartucho comprar si original u OEM, remanufacturado o compatible.

Cartucho de tóner

Original

El tóner original se

fabrica con la más alta calidad y nivel de precisión. Estos tóners son

ideales para proporcionar la mejor calidad de impresión. Tienen una tasa

de falla mucho más baja y tienen una menor probabilidad de fugas de tóner en su

impresora.

Cartucho de tóner

remanufacturado

Un cartucho de tóner

remanufacturado es cuando un fabricante toma un cartucho original, lo desmonta,

prueba y reemplaza las piezas desgastadas, lo llena de tóner y lo vuelve a

ensamblar. Ofreciendo imágenes de buena calidad

Cartucho de tóner

compatible

Hay cartuchos de tóner

compatibles para la mayoría de las marcas de impresoras láser y ofrecen una

buena relación calidad-precio. La calidad de impresión de los cartuchos de

tóner compatibles y remanufacturados es casi tan buena como la de los tóners de

la marca OEM.

Ventajas

de comprar cartuchos de tóner Original

Los tóner son elaborados

con los mas altos estándares de calidad reduciendo fallas en su uso y

permitiendo al usuario imprimir con una calidad muy alta. Además, ayudan a

mantener la vida útil de tu equipo de impresión.

Si su trabajo de

impresión requiere impresiones de la más alta calidad, deberás pagar los

cartuchos de tóner Originales

Ventajas de comprar compatibles y remanufacturados

La mayor ventaja de usar

cartuchos de tóner compatibles es que son consumibles de menor costo. Los

cartuchos de tóner compatibles y remanufacturados están disponibles para

impresoras láser y ofrecen una impresión de buena calidad a un costo menor, a

veces incluso la mitad del costo del cartucho de marca.

Estos cartuchos

reciclados son mucho más ecológicos y significan que podemos reciclar el

cartucho biodegradable. Ahora son fáciles de encontrar y comprar.

Hay cartuchos de tóner compatibles para la mayoría de las marcas de impresoras láser y ofrecen una buena relación calidad-precio. La calidad de impresión de los cartuchos de tóner compatibles y remanufacturados es casi tan buena como la de los tóners de la marca OEM.

Hay cartuchos de tóner compatibles para la mayoría de las marcas de impresoras láser y ofrecen una buena relación calidad-precio. La calidad de impresión de los cartuchos de tóner compatibles y remanufacturados es casi tan buena como la de los tóners de la marca OEM.

Desventajas de comprar tóner OEM

La principal desventaja

de comprar cartuchos de tóner originales es el costo relativamente alto. Si

bien son económicos porque el costo por página es bajo, comprar un tóner original

puede costar entre $500 o hasta más de $10000 dependiendo el tipo de impresora.

El costo inicial de las impresoras láser se ha reducido, pero los fabricantes

de impresoras compensan su baja ganancia inicial por el costo de los

consumibles.

Otro problema con los

cartuchos de tóner Originales es el hecho de que vivimos en un mundo con conciencia

ecológica y desechar los cartuchos de tóner que no son biodegradables es un

peligro medioambiental. Comprar un tóner remanufacturado es más ecológico.

Desventajas de comprar compatibles y remanufacturados

Una de las principales

desventajas de comprar tóner compatible o remanufacturado es que no siempre sea

100% compatible con el equipo. Si es un tóner remanufacturado puede ser que el

proceso de “rellenado” no cumpla con los estándares de calidad y funcionalidad

que realmente necesitara tu equipo de impresión.

En los tóneres compatibles,

puede ser que no estén disponibles para su impresora y entonces tendrás que

optar por comprar solo cartuchos originales.

Ahora que conozco un poco de los tipos de tóner ¿Cuál tóner

debo elegir?

La decisión es tuya. Si

exige la mejor calidad el 100% del tiempo, y está dentro de su alcance buscaras

cartuchos originales, pero si tu presupuesto es más ajustado podrás ir con un

cartucho compatible o remanufacturado que son mucho más económicos que los originales

reduciendo costos y obteniendo casi la misma calidad de impresión que un

cartucho original.

viernes, 13 de septiembre de 2019

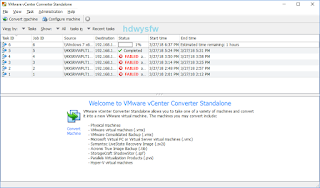

FAILED: Unable to reconfigure the destination virtual machine

(HA FALLADO: no se puede reconfigurar la máquina virtual de destino)

Después de batallar algún

tiempo con la conversión de algunas de mis máquinas virtuales, pude resolverlo.

El error que me arrojaba

era el siguiente

Anteriormente tenía una versión de VMware-converter-en-6.1.1-3533064 que había usado para convertir unas máquinas en

otra infraestructura y no había tenido problemas.

Revise mi versión de ESXi que actualmente uso y es la

siguiente.

Y bueno decidí bajar de versión mi software de conversión

de máquinas virtuales a la versión VMware-converter-en-6.0.0-2716716, pues en

otras migraciones de máquinas virtuales había tenido problemas si no usaba una

versión acorde a mi versión de ESXi.

Bien a pesar de todo seguía con los problemas, cambie de

equipo pensando que alguna incompatibilidad de mi Windows 10 me causara los problemas,

Utilice otros equipos con Windows 7 y Windows 8.1 siendo

este último que había usado muchas veces para convertir máquinas virtuales a

entornos con ESXi

5.1, ESXi 5,5 y ESXi 6. Y seguía con el mismo error al convertir mis

maquinas.

Revise la parte de puertos tanto en mi equipo como en mi

host (ESXi) y todo pintaba estar bien.

Bueno la parte donde realice el último movimiento es la que

me dejo pasar y poder migrar mi máquina virtual a mi infraestructura que tengo

montada.

Inicie la típica conversión

Aquí donde está la configuración actual es donde

realizare un par de cambios

Uno de ellos será cambiar el tipo de configuración de mi

disco duro virtual.

Dejare el aprovisionamiento Thin

El segundo y más importante será en opciones Avanzadas

Lo destilamos y damos clic en Si o Yes dependiendo y tan solo click en next y posteriormente click en Finish

para que inicie el proceso de conversión de maquina virtual

Solo queda

esperar que el proceso termine de manera correcta.

Como verán el 6 trabajo ya está terminado sin problemas ya

solo nos queda encender el equipo en nuestro host y verificar su funcionamiento

martes, 4 de junio de 2019

BlueKeep: la última vulnerabilidad de Windows más buscada por lo cibercriminales.

Hace dos semanas,

Windows anunció el descubrimiento de una vulnerabilidad en

los sistemas de Windows XP, Windows 7 y otros sistemas Windows más antiguos. La

vulnerabilidad, llamada BlueKeep, que existe en los Servicios de Escritorio

Remoto, potencialmente puede ser explotada como gusano. Esto quiere decir que

un atacante podría utilizarla para lanzar un malware que se propaga

automáticamente entre sistemas con la misma vulnerabilidad.

Windows facilitó un parche el día 14 de mayo y advirtió a los

usuarios y las empresas que utilizan los sistemas afectados que era importante

aplicar el parche lo antes posible.

Posible actividad

cibercriminal

Y ahora, se ha detectado que ciberatacantes han empezado a escanear Internet en

búsqueda de sistemas que contengan esta vulnerabilidad. Debido a las advertencias

y el potencial peligro que puede suponer BlueKeep, la

comunidad de la seguridad informática ha estado monitorizando la vulnerabilidad

para avistar señales de ataques o de demos PoC (Proof of Concept) que podrían

utilizarse para crear exploits de BlueKeep.

Aunque ningún investigador ha publicado un exploit de esta

vulnerabilidad de momento, varias organizaciones han confirmado que han podido

desarrollar exploits para BlueKeep, los cuales mantendrán secretos para no

facilitar su uso en ciberataques.

Días después, el 24 de mayo, la empresa de inteligencia de amenazas,

GreyNoise, anunció que había empezado a

detectar escaneos que buscaban sistemas de Windows con la

vulnerabilidad BlueKeep. Se cree que estos escaneos provienen de un solo

ciberatacante.

De momento, solo son escaneos y no intentos de explotar la

vulnerabilidad. Sin embargo, el hecho de que un atacante esté dedicando tiempo

y recursos a compilar listas de dispositivos vulnerables indica que es probable

que esté preparando un ataque. Y con un total estimado de más de un millón de

dispositivos vulnerables, este ataque podría tener consecuencias devastadores.

Ya que al menos seis organizaciones han desarrollado exploits de

BlueKeep, y existen dos informes muy detallados sobre la vulnerabilidad, es una

cuestión de tiempo hasta que los ciberatacantes desarrollen sus propios

exploits.

El peligro de las

vulnerabilidades

La lista de ciberataques facilitadas por vulnerabilidades es muy larga.

El ataque más notorio de los últimos años, WannaCry, fue posible gracias a una

vulnerabilidad de Windows llamada EternalBlue. Las vulnerabilidades

EternalBlue y BlueKeep tienen en común la posibilidad de utilizarlas para

difundir gusanos informáticos. Este hecho preocupa los profesionales de

ciberseguridad, ya que significa que, en teoría, BlueKeep podría utilizarse

para un ciberataque de las mismas dimensiones que WannaCry.

Hace poco, EternalBlue causó otro ciberataque muy notable. La ciudad de

Baltimore se vio afectada por un ataque de

ransomware que inhabilitó muchas partes del sistema informático

del ayuntamiento. Más de tres semanas después, la ciudad sigue intentando

recuperar sus sistemas. Y según The New York Times, la causa de

este ataque tan grave es: EternalBlue.

¿Lo peor de estos dos casos? Casi dos meses antes de los ataques de

WannaCry, Microsoft había publicado un parche para remediar EternalBlue, y los

equipos que lo tenían instalado no se vieron afectados. Y que el ayuntamiento

de Baltimore se viera afectado de la misma forma dos años después de la

publicación del parche es una clara prueba de la importancia de las

actualizaciones de seguridad; y por otra, de la falta de tiempo y recursos

destinados a la monitorización de vulnerabilidad y actualización de parches.

Cómo protegerse de

BlueKeep

Aunque de momento solo se trata de actividad de escaneo, es muy

importante cerrar esta vulnerabilidad ante la posibilidad de que se utilice en

un ataque real. Cuando la vulnerabilidad se descubrió, Microsoft lazó un

parche para los sistemas afectados, incluidos Windows XP, Windows 7 y Windows Server 2008;

es vital instalar este parche lo antes posible.

Para protegernos contra cualquier ciberamenaza, es importante contar con

una solución de ciberseguridad avanzada. Panda Adaptive Defense proporciona una visibilidad

completa de toda la actividad en la red, para que sepas exactamente lo que

ocurre en todo momento.

Además, cuenta con el módulo adicional, Panda Patch Management,

el cual no requiere de despliegues adicionales en el cliente, y además no solo

proporciona parches y actualizaciones para sistemas operativos, sino también

para cientos de aplicaciones de terceros. Panda Patch Management audita,

monitoriza y prioriza las actualizaciones de los sistemas operativos y

aplicaciones desde un panel único. Además, es capaz de contener y

mitigar ataques que explotan vulnerabilidades, aplicando una política

constante de actualizaciones críticas para detectar cualquier posible amenaza

incluso antes de que sea efectiva.

Si tienes dudas o requieres una asesoria pudes buscarnos en nuestra pagina web.

sábado, 16 de marzo de 2019

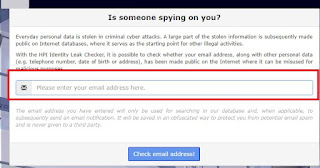

Revisar si tu correo se encuentra en lista hackeada

Ante la reciente publicación de contraseñas comprometidas ha

salido otra colección de nombre Collections #1-5, en esta lista se filtran

2.200 millones de contraseñas.

Collections #1-5 es un compilado con nombres de usuario y

contraseñas que puede descargarse gratuitamente de internet.

De acuerdo con Wired, investigadores han descubierto una base de datos de 845 GB conocida como Collections #2-5. Esto ocurre a escasos días de haberse revelado la Collection #1, que

hasta ahora era la filtración más

grande de la historia con 773 millones de

correos electrónicos expuestos.

Collections #2-5 tiene 25 mil millones de entradas, muchas de ellas

repetidas, aunque 611 millones

son únicas y no aparecen en la filtración anterior. Investigadores del

Instituto Hasso Plattner de Postdam, Alemania, dicen que la cifra total de nombres de usuario únicos y contraseñas contenidos en las colecciones 1 a 5 asciende a los 2.200 millones.

El compilado Collections #1-5 ha sido descargado desde los foros de hackers por medio de enlaces a Mega o un archivo torrent. Los investigadores dicen

que muchos de estos datos no son nuevos, ya que se originan de hackeos masivos a empresas

como Yahoo, LinkedIn o Adobe. Parte de la información

vulnerada también vendría de sitios más pequeños o foros que son atacados en

menor escala

El Instituto Hasso Plattner ha liberado una herramienta en la que podemos verificar si nuestro

correo electrónico se encuentra en las Collections #1-5, así como en otros hackeos masivos y

compilaciones lanzadas con anterioridad. Al introducir nuestra dirección de

email en el sitio recibiremos un correo electrónico con una lista de sitios

afectados y el tipo de información personal que fue vulnerada.

Para revisar

si tu correo ha se encuentra expuesto solo basta con ir a la liga e ingresar el correo electrónico a analizar

Nos enviara

una respuesta que al correo se esta verificando.

Dentro

del correo nos indicara la situación de nuestro correo como se muestra aquí

Como vemos

nos indica los lugares y fechas

En caso

de estar comprometida te recomiendo cambiarla inmediatamente, así como cambiarla

en los lugares que está asociada. Puedes activar la verificación en dos pasos o

bien utilizar una herramienta de gestión de contraseñas como 1Password es una buena alternativa de pago. LastPass también es una de

las más utilizadas, aunque hace tiempo registró un hackeo que dejó al descubierto datos personales de sus

usuarios.

Si

requieres alguna ayuda favor de solicitarla y con gusto te apoyaremos

viernes, 15 de marzo de 2019

Windows 7: ¿Cuál es la estrategia de salida de su empresa?

Microsoft se comprometió a ofrecer 10 años de soporte técnico de

producto para Windows 7 cuando se publicó, el 22 de octubre de 2009. Cuando

finalice este período de 10 años, Microsoft dejará de ofrecer soporte técnico

para Windows 7, para que podamos centrarnos en nuestra inversión en ofrecer

soporte técnico a tecnologías más recientes y a nuevas y excelentes

experiencias. La fecha específica de finalización del soporte para Windows

7 será el 14 de enero de 2020. Después de esto, la asistencia técnica y las

actualizaciones de software de Windows Update que ayudan a proteger tu PC ya no

estarán disponibles para el producto. Microsoft recomienda encarecidamente que

pases a Windows 10 en algún momento anterior a enero de 2020, para evitar una

situación en la que puedas necesitar servicio o soporte técnico que ya no esté

disponible

Si su negocio aún funciona con Windows 7, es hora de tomar en

serio cómo va a manejar el fin de soporte del 14 de enero de 2020.

Usted tiene que tomar algunas decisiones importantes y no le queda

mucho tiempo. El soporte de Windows 7 finaliza oficialmente en menos de un año,

el 14 de enero de 2020. Después de esa fecha, Microsoft dejará de entregar

actualizaciones de seguridad automáticamente, y para entonces la mayoría de los

proveedores externos también habrán retirado el soporte.

Si la razón principal es la inercia, tendrás que encontrar algo

para motivarte. Por ejemplo, podría calcular los costos de limpieza después de

un ataque de ransomware exitoso que se extiende por su red, incluida la pérdida

de negocios mientras se apresura para recuperarse. Si está en una industria

regulada, es posible que desee saber si la ejecución de un sistema operativo no

compatible lo pone en riesgo de cumplimiento, lo que puede resultar en multas

importantes y una pérdida de negocios cuando los clientes se enteran.

El otro posible bloqueador de despliegue es un problema de

compatibilidad. Para la mayoría de las aplicaciones de Windows 7, la

compatibilidad no debería ser un problema. Si su empresa depende de un hardware

especializado o de un software de línea de negocios que no se ejecutará en

Windows 10, es posible que tenga que justificar el pago para ampliar el plazo

del soporte. Pero eso solo retrasa lo inevitable por un año o dos, o como

máximo tres. Su búsqueda de un reemplazo debe estar en marcha por ahora.

¿Entonces cuáles son tus opciones?

Porque sé que al menos una docena de personas ofrecerán una

sugerencia en particular en los comentarios de esta publicación, permítanme que

aparezca en la parte superior de la lista.

OPCIÓN 1: CAMBIAR A LINUX

.

Algo me dice que la mayoría de las empresas que se han quedado con

Windows 7 hasta casi el final amargo ya han considerado y rechazado esta

opción. Este es especialmente el caso de aquellas empresas que están

restringidas por problemas de compatibilidad relacionados con una aplicación de

Windows de misión crítica.

Pero claro, si está dispuesto a reemplazar completamente su

infraestructura de escritorio y cambiar cada aplicación de productividad que

utiliza, debería empezar a familiarizarse con una distribución que se apegue a

su entorno de trabajo, aunque es una alternativa preferible a la siguiente

opción en la lista

OPCIÓN 2: NO HACER NADA.

El 25 de enero de 2020, Windows 7 no dejará de funcionar. De

hecho, es poco probable que note algún cambio. Si te sientes afortunado, esta

es ciertamente una opción. Incluso podría considerar la falta de

actualizaciones mensuales como una característica bienvenida.

Esta es una muy mala idea, una que lo expone a todo tipo de

posibles malos resultados.

Si absolutamente debe mantener

una o más PC con Windows 7 en funcionamiento, tal vez porque ejecutan una

aplicación crítica o controlan una parte del hardware antiguo pero esencial, el

mejor consejo que puedo ofrecerle es desconectar completamente la máquina de la

red y bloquearla. abajo para que solo se ejecute esa aplicación insustituible.

OPCIÓN 3: PAGAR EL APOYO EXTENDIDO.

Cuando el soporte de Windows XP finalizó en abril de 2014,

Microsoft ofreció continuar entregando parches para dispositivos XP de

propiedad de grandes organizaciones que pagaron por Acuerdos de Soporte

Personalizados. Pero esos contratos no fueron baratos. Solo los clientes

empresariales muy grandes podían calificar para uno, y luego el costo era

literalmente de millones de dólares.

Para Windows 7, la opción de soporte extendido es mucho más

democrática. En septiembre de 2018, Microsoft anunció su plan para ofrecer

actualizaciones de seguridad extendida (ESU) de pago de Windows 7. Tampoco

necesitará megabucks: aunque Microsoft aún tiene que publicar una lista de precios,

un experto me dice que el costo anual de un contrato de ESU será de US$ 50 por

dispositivo, con un precio de hasta US $ 100 en el segundo año y US$

200 en el tercer año.

La escalada de precios está pensada para ser un desincentivo para

los usuarios de Windows 7 que, de otro modo, podrían verse tentados a dejar la

lata un poco más adelante.

Los clientes que hayan pagado los contratos de Windows Software

Assurance o que tengan suscripciones a Windows 10 Enterprise o Education

obtendrán un descuento, pero aún estarán sujetos a alzas significativas de

precios en los años 2 y 3.

Puede eliminar por completo el costo adicional de las

actualizaciones de seguridad extendidas de Windows 7 si traslada sus cargas de

trabajo a máquinas virtuales en la nube de Microsoft Azure. Esa opción estará

disponible usando la nueva opción de escritorio virtual de Windows, que pronto

estará disponible como una vista previa. Para las empresas que solo necesitan

virtualizar aplicaciones de línea de negocio individuales, esta podría ser una

opción rentable.

OPCIÓN 4: MORDER EL BOLETIN Y ACTUALIZAR.

Si no tiene problemas de compatibilidad que deban abordarse

primero, la ruta más simple y directa es armar un plan de implementación y

comenzar a ejecutarlo. Pero los detalles del plan son importantes,

especialmente si desea evitar los dolores de cabeza del modelo "Windows

como servicio".

Como siempre, por supuesto, la ruta de actualización más sencilla

es a través del reemplazo de hardware. Cualquier dispositivo que tenga cinco

años o más es un candidato obvio para el reciclaje. Los dispositivos que se

diseñaron para Windows 10 y luego se actualizaron a Windows 7 deberían ser

excelentes candidatos para actualizaciones en el lugar, luego de asegurarse

primero de que los sistemas tengan las actualizaciones de firmware más recientes

de BIOS / UEFI.

Un factor no tan obvio a considerar es qué edición de Windows 10

implementar. La opción obvia para la mayoría de las empresas es Windows 10 Pro,

pero sugiero encarecidamente considerar una actualización adicional a la

edición Enterprise (o Educación).

Sí, las máquinas que ejecutan Windows 10 Pro permiten a sus

administradores diferir las actualizaciones de las funciones, pero el programa

de soporte para Enterprise / Education es significativamente más largo: 30

meses completos, en lugar de 18 meses para Pro (para una descripción del nuevo

programa de soporte, que incluye una tabla que explica cómo funciona la nueva

programación, consulte "Los clientes de Windows 10 Enterprise ahora

obtendrán soporte similar a Linux".

La otra ventaja de pasar a las ediciones Enterprise / Education es

la disponibilidad de una nueva oferta de soporte llamada Desktop App Assure. Si

encuentra un problema de compatibilidad durante la actualización, presenta un

ticket de soporte y obtiene soporte de ingeniería para resolver el problema.

Para la mayoría de las empresas, las opciones de suscripción de

Windows Enterprise E3 y E5 son probablemente las más sencillas y rentables aquí.

Sin embargo, sea cual sea la opción que elija, ahora es el momento

de ponerse a trabajar. Ese sonido de tictac solo se hará más fuerte a medida

que se acerque enero de 2020.

Si requieres asesoría en las actualizaciones o migraciones de tus

equipos puedes consultarnos para apoyarte

lunes, 25 de febrero de 2019

La guía de seguridad de Windows 10: cómo proteger su negocio.

¿Cómo configura las PC con Windows 10 para evitar problemas

de seguridad comunes? Desafortunadamente, no hay una solución mágica para el

software y las herramientas son diferentes para las pequeñas empresas y las

empresas. Esto es lo que hay que tener en cuenta.

Es tentador pensar que el proceso de asegurar un dispositivo

con Windows 10 puede reducirse a una simple lista de verificación. Instale

algún software de seguridad, ajuste algunas configuraciones, lleve a cabo una o

dos sesiones de entrenamiento y podrá pasar al siguiente elemento de su lista

de tareas pendientes.

Por desgracia, el mundo real es mucho más complicado que

eso.

No hay una solución mágica para el software, y su

configuración inicial simplemente establece una línea de base de seguridad. Una

vez que se completa la configuración inicial, la seguridad requiere vigilancia

continua y esfuerzo continuo. Gran parte del trabajo de asegurar un dispositivo

con Windows 10 se aleja del propio dispositivo. Una política de seguridad bien

planificada presta atención al tráfico de red, las cuentas de correo

electrónico, los mecanismos de autenticación, los servidores de administración

y otras conexiones externas.

Esta guía cubre un amplio espectro de casos de uso

empresarial, con cada encabezado que discute un problema que los responsables

de la toma de decisiones deben considerar al implementar PC con Windows 10. Y

aunque cubre muchas opciones que están disponibles, esta no es una guía

práctica.

En una gran empresa, su personal de TI debe incluir

especialistas en seguridad que puedan administrar estos pasos. En una pequeña

empresa sin personal de TI dedicado, subcontratar estas responsabilidades a un

consultor con la experiencia necesaria podría ser el mejor enfoque.

Sin embargo, antes de tocar una única configuración de

Windows, tómese un tiempo para realizar una evaluación de amenazas. En

particular, tenga en cuenta sus responsabilidades legales y reglamentarias en

caso de una violación de datos u otro evento relacionado con la seguridad. Para

las empresas que están sujetas a los requisitos de cumplimiento, querrá

contratar a un especialista que conozca su sector y pueda garantizar que sus

sistemas cumplan con todos los requisitos aplicables.

Las siguientes categorías se aplican a empresas de todos los

tamaños.

GESTIONANDO ACTUALIZACIONES

La configuración de seguridad más importante para cualquier

PC con Windows 10 es garantizar que las actualizaciones se instalen en un

horario regular y predecible. Por supuesto, esto se aplica a todos los

dispositivos informáticos modernos, pero el modelo de "Windows como

servicio" que Microsoft introdujo con Windows 10 cambia la forma en que

administra las actualizaciones.

Vea también: Aquí es cómo Microsoft puede solucionar sus

problemas de actualización de Windows 10

Sin embargo, antes de comenzar, es importante comprender los

diferentes tipos de actualizaciones de Windows 10 y cómo funcionan.

Las actualizaciones de calidad se entregan mensualmente a

través de Windows Update. Abordan los problemas de seguridad y confiabilidad y

no incluyen nuevas funciones. (Estas actualizaciones también incluyen parches

para fallas de microcódigo en los procesadores Intel).

Todas las actualizaciones de calidad son acumulativas, por

lo que ya no tiene que descargar docenas o incluso cientos de actualizaciones

después de realizar una instalación limpia de Windows 10. En su lugar, puede

instalar la última actualización acumulativa y estará completamente

actualizado.

Las actualizaciones de funciones son el equivalente de lo

que se solía llamar actualizaciones de versión. Incluyen nuevas funciones y

requieren una descarga de varios gigabytes y una configuración completa. Las

actualizaciones de características de Windows 10 se lanzan dos veces al año, en

abril y octubre, y también se entregan a través de Windows Update.

De forma predeterminada, los dispositivos con Windows 10

descargan e instalan actualizaciones tan pronto como están disponibles en los

servidores de actualización de Microsoft. En los dispositivos que ejecutan

Windows 10 Home, no hay una forma compatible de controlar cuándo se instalan

las actualizaciones. Sin embargo, los administradores pueden ejercer cierto

control sobre cuándo se instalan las actualizaciones en las PC que ejecutan las

ediciones comerciales de Windows 10.

Al igual que con todas las decisiones de seguridad, elegir

cuándo instalar actualizaciones implica un compromiso. La instalación de

actualizaciones inmediatamente después de su lanzamiento ofrece la mejor

protección; la postergación de las actualizaciones hace posible minimizar el

tiempo de inactividad no programado asociado con esas actualizaciones.

Con las funciones de Windows Update for Business integradas

en las ediciones Windows 10 Pro, Enterprise y Education, puede aplazar la

instalación de actualizaciones de calidad hasta por 30 días. También puede

retrasar las actualizaciones de funciones hasta dos años, dependiendo de la

edición.

Aplazar las actualizaciones de calidad entre siete y 15 días

es una forma de bajo riesgo de evitar el riesgo de una actualización defectuosa

que puede causar problemas de estabilidad o compatibilidad. Puede ajustar la

configuración de Windows Update for Business en PC individuales usando los

controles en Configuración> Actualización y seguridad> Opciones

avanzadas.

En organizaciones más grandes, los administradores pueden

aplicar la configuración de Windows Update para empresas utilizando el software

de directiva de grupo o de administración de dispositivos móviles (MDM).

También puede administrar las actualizaciones de forma centralizada mediante

una herramienta de administración como System Center Configuration Manager o

Windows Server Update Services.

Finalmente, su estrategia de actualización de software no

debería detenerse en el propio Windows. Asegúrese de que las actualizaciones

para las aplicaciones de Windows, incluidas las aplicaciones de Microsoft

Office y Adobe, se instalen automáticamente.

IDENTIDAD Y GESTIÓN DE CUENTAS DE USUARIO

Cada PC con Windows 10 requiere al menos una cuenta de

usuario, que a su vez está protegida por una contraseña y mecanismos de

autenticación opcionales. La forma en que configura esa cuenta (y cualquier

cuenta secundaria) contribuye en gran medida a garantizar la seguridad del

dispositivo.

Los dispositivos que ejecutan una edición empresarial de

Windows 10 (Pro, Enterprise o Education) se pueden unir a un dominio de

Windows. En esa configuración, los administradores de dominio tienen acceso a

las funciones de Active Directory y pueden autorizar a los usuarios, grupos y

computadoras a acceder a recursos locales y de red. Si es un administrador de

dominio, puede administrar PC con Windows 10 usando el conjunto completo de

herramientas de Active Directory basadas en servidor.

Para las PC con Windows 10 que no están unidas a un dominio,

como es el caso en la mayoría de las pequeñas empresas, puede elegir entre tres

tipos de cuenta:

Las cuentas locales utilizan credenciales que se almacenan

solo en el dispositivo.

Las cuentas de Microsoft son gratuitas para el uso del

consumidor y permiten la sincronización de datos y configuraciones en PC y

dispositivos; También admiten la autenticación de dos factores y las opciones

de recuperación de contraseña.

Las cuentas de Azure Active Directory (Azure AD) están

asociadas con un dominio personalizado y se pueden administrar de forma

centralizada. Las funciones básicas de Azure AD son gratuitas y están incluidas

con las suscripciones de Office 365 Business y Enterprise; Las funciones

adicionales de Azure AD están disponibles como actualizaciones de pago.

La primera cuenta en una PC con Windows 10 es miembro del

grupo de administradores y tiene el derecho de instalar software y modificar la

configuración del sistema. Las cuentas secundarias pueden y deben configurarse

como usuarios estándar para evitar que usuarios no entrenados dañen

inadvertidamente el sistema o instalen software no deseado.

Requerir una contraseña segura es un paso esencial

independientemente del tipo de cuenta. En las redes administradas, los

administradores pueden usar la Política de grupo o el software MDM para aplicar

una política de contraseña de la organización.

Para aumentar la seguridad del proceso de inicio de sesión

en un dispositivo específico, puede usar una función de Windows 10 llamada

Windows Hello. Windows Hello requiere un proceso de verificación de dos pasos

para inscribir el dispositivo en una cuenta de Microsoft, una cuenta de Active

Directory, una cuenta de Azure AD o un proveedor de identidad de terceros que

admita la versión 2.0 de FIDO.

Cuando se completa la inscripción, el usuario puede iniciar

sesión con un PIN o, con el hardware compatible, la autenticación biométrica,

como una huella dactilar o un reconocimiento facial. Los datos biométricos se

almacenan solo en el dispositivo y previenen una variedad de ataques comunes de

robo de contraseñas. En los dispositivos conectados a cuentas comerciales, los

administradores pueden usar Windows Hello for Business para especificar los

requisitos de complejidad del PIN.

Finalmente, al usar las cuentas de Microsoft o Azure AD en

las PC de negocios, debe configurar la autenticación multifactor (MFA) para

proteger la cuenta de ataques externos. En las cuentas de Microsoft, la

configuración de verificación de dos pasos está disponible en https://account.live.com/proofs. Para

las cuentas de Office 365 Business y Enterprise, un administrador primero debe

habilitar la función desde el portal de Office, luego de lo cual los usuarios

pueden administrar la configuración de MFA yendo a https://account.activedirectory.windowsazure.com/r#/profile.

PROTECCIÓN DE DATOS

La seguridad física es tan importante como las cuestiones

relacionadas con el software o las redes. Una computadora portátil robada, o

una que se deja en un taxi o en un restaurante, puede provocar un riesgo

significativo de pérdida de datos. Para una empresa o una agencia gubernamental,

el impacto puede ser desastroso y las consecuencias son aún peores en las

industrias reguladas o donde las leyes de violación de datos requieren

divulgación pública.

En un dispositivo con Windows 10, el cambio de configuración

más importante que puede hacer es habilitar BitLocker cifrado del dispositivo. (BitLocker es el nombre

de marca que Microsoft usa para las herramientas de cifrado disponibles en las

ediciones comerciales de Windows).

Con BitLocker habilitado, cada bit de datos en el

dispositivo se cifra utilizando el estándar XTS-AES. Con la configuración de la

Política de grupo o las herramientas de administración de dispositivos, puede

aumentar la potencia de cifrado de su configuración predeterminada de 128 bits

a 256 bits.

La habilitación de BitLocker requiere un dispositivo que

incluya un chip del Módulo de plataforma segura (TPM); Todas las PC comerciales

fabricadas en los últimos seis años deberían calificar a este respecto. Además,

BitLocker requiere una edición comercial de Windows 10 (Pro, Enterprise o

Education); La edición Home admite un cifrado de dispositivo sólido, pero solo

con una cuenta de Microsoft, y no permite la administración de un dispositivo

BitLocker.

Para las capacidades de administración completas, también

deberá configurar BitLocker usando una cuenta de Active Directory en un dominio

de Windows o una cuenta de Azure Active Directory. En cualquiera de las

configuraciones, la clave de recuperación se guarda en una ubicación que está

disponible para el dominio o el administrador de AAD.

En un dispositivo no administrado que ejecuta una edición

comercial de Windows 10, puede usar una cuenta local, pero deberá usar las

herramientas de administración de BitLocker para habilitar el cifrado en las

unidades disponibles.

Y no te olvides de cifrar dispositivos de almacenamiento

portátiles. Unidades flash USB. Las tarjetas MicroSD se utilizan como

almacenamiento de expansión y los discos duros portátiles se pierden

fácilmente, pero los datos pueden protegerse de miradas indiscretas con el uso

de BitLocker To Go, que utiliza una contraseña para descifrar el contenido de

la unidad.

En las grandes organizaciones que utilizan Azure Active

Directory, también es posible proteger el contenido de los archivos almacenados

y los mensajes de correo electrónico mediante la Protección de información de

Azure y el servicio de Gestión de derechos de Azure. Esa combinación permite a

los administradores clasificar y restringir el acceso a los documentos creados

en Office y otras aplicaciones, independientemente de su estado de cifrado

local.

BLOQUEO DE CÓDIGO MALICIOSO

A medida que el mundo se ha vuelto más conectado y los

atacantes en línea se han vuelto más sofisticados, el rol del software

antivirus tradicional ha cambiado. En lugar de ser la herramienta principal

para bloquear la instalación de códigos maliciosos, el software de seguridad

ahora es solo otra capa en una estrategia defensiva.

Cada instalación de Windows 10 incluye un antivirus

incorporado, un software antimalware llamado Windows Defender, que se actualiza

utilizando el mismo mecanismo que Windows Update. Windows Defender está

diseñado para ser una función de configuración y olvido y no requiere ninguna

configuración manual. Si instala un paquete de seguridad de terceros, Windows

Defender se hace a un lado y permite que el software detecte y elimine amenazas

potenciales.

Las grandes organizaciones que utilizan la edición Windows

Enterprise pueden implementar Windows Defender Advanced Threat Protection, una

plataforma de seguridad que supervisa los puntos finales, como las PC con

Windows 10 que utilizan sensores de comportamiento. Mediante el análisis basado

en la nube, Windows Defender ATP puede identificar comportamientos sospechosos

y alertar a los administradores sobre posibles amenazas.

Para las empresas más pequeñas, el desafío más importante es

evitar que los códigos maliciosos lleguen a la PC en primer lugar. La tecnología

SmartScreen de Microsoft es otra característica integrada que escanea las

descargas y bloquea la ejecución de aquellas que se sabe que son maliciosas. La

tecnología SmartScreen también bloquea programas no reconocidos, pero permite

al usuario anular esas configuraciones si es necesario.

Vale la pena señalar que SmartScreen en Windows 10 funciona

independientemente de la tecnología basada en navegador, como el servicio de

navegación segura de Google y el servicio de filtro SmartScreen en Microsoft

Edge.

En las PC no administradas, SmartScreen es otra

característica que no requiere configuración manual. Puede ajustar su

configuración usando la configuración de Control de la aplicación y del

navegador en la aplicación Seguridad de Windows en Windows 10.

Otro vector crucial para administrar código potencialmente

malicioso es el correo electrónico, donde los archivos adjuntos y enlaces a

sitios web maliciosos, aparentemente inocuos, pueden resultar en una infección.

Aunque el software de cliente de correo electrónico puede ofrecer cierta

protección a este respecto, el bloqueo de estas amenazas en el nivel del

servidor es la forma más efectiva de prevenir ataques en las PC.

Un enfoque eficaz para evitar que los usuarios ejecuten

programas no deseados (incluido el código malicioso) es configurar una PC con

Windows 10 para que ejecute cualquier aplicación, excepto las que usted

autoriza específicamente. Para ajustar estas configuraciones en una sola PC,

vaya a Configuración> Aplicaciones> Aplicaciones y características; Bajo

el encabezado Instalar aplicaciones, elija Permitir aplicaciones solo de la

tienda. Esta configuración permite que se ejecuten aplicaciones instaladas

anteriormente, pero impide la instalación de cualquier programa descargado

desde fuera de Microsoft Store.

Los administradores pueden configurar esta configuración a

través de una red mediante la Política de grupo: Configuración del equipo>

Plantillas administrativas> Componentes de Windows> Windows Defender

SmartScreen> Explorer> Configurar control de instalación de aplicaciones.

El enfoque más extremo para bloquear una PC con Windows 10

es usar la función de acceso asignado para configurar el dispositivo de modo

que solo pueda ejecutar una aplicación. Si elige Microsoft Edge como la

aplicación, puede configurar el dispositivo para que se ejecute en modo de

pantalla completa bloqueado en un solo sitio o como un navegador público con un

conjunto limitado de funciones.

Para configurar esta función, vaya a Configuración>

Familia y otros usuarios y haga clic en Acceso asignado. (En una PC conectada a

una cuenta de negocios, esta opción se encuentra en Configuración> Otros

usuarios).

REDES

Cada versión de Windows en los últimos 15 años ha incluido

un firewall de inspección de estado. En Windows 10, este cortafuegos está

habilitado de forma predeterminada y no necesita ningún ajuste para que sea

efectivo. Al igual que sus predecesores, el firewall de Windows 10 admite tres

configuraciones de red diferentes: Dominio, Privado y Público. Las aplicaciones

que necesitan acceso a los recursos de la red generalmente pueden configurarse

como parte de la configuración inicial.

Para ajustar la configuración básica del firewall de Windows,

use la pestaña Firewall y Protección de red en la aplicación Seguridad de

Windows. Para obtener un conjunto de herramientas de configuración mucho más

completo y solo para expertos, haga clic en Configuración avanzada para abrir

el tradicional Windows Defender Firewall con la consola de seguridad avanzada.

En las redes administradas, estas configuraciones se pueden controlar a través

de una combinación de Directiva de grupo y configuraciones del lado del

servidor.

Desde un punto de vista de seguridad, las mayores amenazas

basadas en la red a una PC con Windows 10 surgen al conectarse a redes

inalámbricas. Las grandes organizaciones pueden mejorar significativamente la

seguridad de las conexiones inalámbricas al agregar soporte para el estándar

802.1x, que usa controles de acceso en lugar de contraseñas compartidas como en

las redes inalámbricas WPA2. Windows 10 solicitará un nombre de usuario y una

contraseña cuando intente conectarse a este tipo de red y rechazará las

conexiones no autorizadas.

En las redes basadas en el dominio de Windows, puede usar la

función nativa de DirectAccess para permitir el acceso remoto seguro.

Para los momentos en que debe conectarse a una red

inalámbrica no confiable, la mejor alternativa es configurar una red privada

virtual (VPN). Windows 10 es compatible con los paquetes VPN más populares

utilizados en redes corporativas; para configurar este tipo de conexión, vaya a

Configuración> Redes e Internet> VPN. Las pequeñas empresas y las

personas pueden elegir entre una variedad de servicios de VPN de terceros

compatibles con Windows.

Suscribirse a:

Comentarios (Atom)